* 본 내용은 정보보안 모의프로젝트 자료입니다 *

가. 개요

1) 모의해킹 정의

본 모의해킹 진단은 Line Studio 웹 페이지의 서비스와 관련된 모든 정보 자산에 대한 취약점 분석 및 도출하여 대책을 수립하기 위함입니다. 크래커와 같은 환경, 조건을 가지고 모의적인 침투로 이루어지며, 발견된 취약점에 대해서는 사전 방어대책을 통한 예방 효과를 이루는 데 목적을 두고 있습니다.

2) 수행일정 및 수행인원

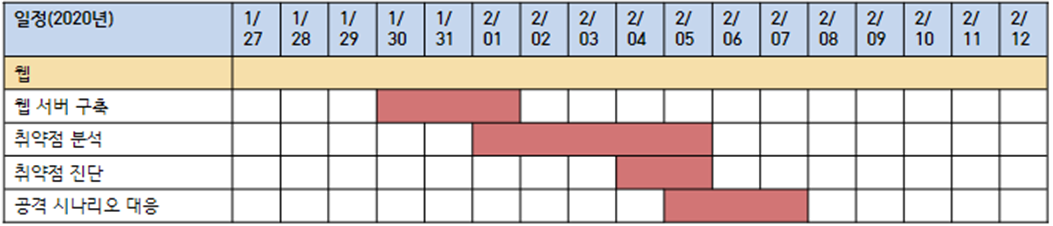

본 모의해킹은 2020년 02월 01일부터 ~ 2020년 02년 05일까지 진행이 되며 총 1명의 인원이 투입됩니다.

[표 1-1] 웹 모의해킹 일정표

3) 수행 대상 및 장소

본 모의해킹은 아래의 대상으로 진행되며, 절차별로 해당 대상에 대한 서비스 및 피해사례 점검이 이루어집니다.

[표 1-2] 모의해킹 수행 대상

본 모의해킹은 외부 IP에서 수행하였으며, 수행자의 아이피는 담당자에게 사전에 전달했습니다.

[표 1-3] 모의해킹 수행자 정보

4) 단계별 수행 절차

본 모의해킹은 아래의 단계별 정보수집부터 결과 보고서까지 과정을 통해 진행됩니다.

[그림 1-1] 모의해킹 과정

각 단계별 수행 절차는 아래와 같습니다.

[표 1-4] 모의해킹 수행 단계

5) 침투 시나리오

본 모의해킹 중 외부 모의해킹은 비인가자 입장에서 노출된 서비스와 페이지들을 대상으로 이루어지며, 진단 서비스의 취약점 시나리오는 각 취약점 상세 내용에 포함되어 있습니다.

[그림 1-2] 진단 시나리오

① 네트워크 대역의 정보를 수집하는 단계. 환경 조사를 통해 네트워크 장비의 보안 패치 버전 파악 및 취약점을 판단합니다.

② 웹 서버 및 애플리케이션에서 발생할 수 있는 취약점들을 조사하고 이용하여 내부 서버 침투를 시도합니다.

③ 데이터베이스 등에 침투하여 개인정보 및 회사 내 정보 획득을 시도합니다.

6) 점검 항목

OWASP TOP10의 항목들을 이용하여 위협이 되는 취약점 사항들을 자사의 기술 바탕으로 점검합니다.

[표 1-5] 취약점 점검 방법

7) 점검 도구

본 모의해킹을 수행하며 사용된 툴은 아래와 같습니다.

[표 1-6] 취약점 점검 도구 목록

나. 결과 요약

1) 영향도 평가 기준

영향도는 총 3개를 기준으로 구분되었습니다. 정보 노출 및 변조 여부에 따라 아래와 같은 기준으로 평가되었습니다.

[표 2-1] 영향도 평가 기준

2) 총평

전체 몇 개 취약점이 발견되었으며 영향도 높음(V) : 7개, 중간(M) : 2개, 낮음(L) : 0개 총 7개의 취약점이 도출되었습니다. 주요 취약점은 아래와 같습니다.

[계정정보 추측 및 대입]

LineStudio 웹 애플리케이션 회원의 정보를 열람하여 확인하여 본 결과 Brute Force 무차별 대입공격에 매우 취약한 상태였으며, 회원들의 비밀번호가 대부분 단순한 형태였습니다. 그러므로 정보의 변조가 우려되어 [V]에 해당합니다.

[인증 우회]

LineStudio 웹 애플리케이션의 로그인 페이지를 이용하여 취약점을 점검하였고 그 결과 해당 웹 애플리케이션은 세션 관리에 미흡하다는 결과가 나왔습니다. 모의침투 결과 사용자의 세션 정보를 탈취하고 탈취한 사용자의 ID로 로그인에 성공하였으므로 이는 [V]에 해당합니다.

[파라미터 조작]

LineStudio 웹 애플리케이션의 게시판의 파라미터를 조작하는 취약점 점검을 수행하였고 게시판에서 모든 입력란에 파라미터를 조작할 수 있었습니다. 이를 활용하여, 사용자의 정보가 담긴 게시물을 변조 역시 성공하였는데 이는 막대한 금전적 피해를 줄 수 있으므로 [V]에 해당합니다.

[XSS(CSRF) 취약점]

LineStudio 웹 애플리케이션의 게시판에서 XSS 취약점 점검을 수행하였습니다. 게시판을 이용하여 악의적 스크립트가 내포된 게시물을 올리고 접근하는 사용자에게 악성 코드를 배포하는 등의 공격에 성공하였으므로 이 취약점은 [V]에 해당합니다.

[에러 메시지 처리]

LineStudio 웹 애플리케이션의 URL 검색 창에서 에러 메시지 처리 미흡에 대한 취약점이 발견되었습니다. 이 취약점을 활용하여 서버에 대한 정보를 획득할 수 있었으며 이는 [M]에 해당합니다.

[불필요 파일 존재]

LineStudio 웹 애플리케이션의 모든 디렉터리를 스캔했으며 그 결과, 백업 파일인 (right.zip)이 존재하였고 내려받기에도 성공하였습니다. 이러한 백업 파일이나 압축파일 등은 웹서버의 디렉터리 상에 존재해서는 안 되며 다른 곳에 따로 보관해야 합니다. 이는 [M]에 해당합니다.

[파일 업로드 취약점]

LineStudio 웹 애플리케이션에서 게시판은 모든 확장자의 파일을 올릴 수 있게 구성되어 있었습니다. 그래서 Webshell.asp 파일을 이용하여 웹 서버의 권한을 획득할 수 있었습니다. 이러한 취약점을 이용하여 사용자들에게 악성 코드 배포가 쉽게 가능한 것을 확인하였고 이는 [V]에 해당합니다.

[SQL Injection]

해당 LineStudio 웹 애플리케이션은 로그인 우회 점검, 에러 기반 점검 등 다양한 취약점을 점검하였습니다. 그중 SQL 쿼리와 웹페이지의 에러를 이용하여 서버의 DB 정보와 DB 내의 테이블 정보를 검출할 수 있었습니다. 최종적으로 이러한 에러를 이용하여 관리자의 계정을 알아내 로그인에 성공할 수 있었기 때문에 [V]에 해당합니다.

[최신 취약점 미 패치]

일반 개인 사용자 같은 경우 최신 취약점에 대한 패치가 자유로웠지만, 서비스 중인 웹 애플리케이션은 지속해서 서비스해야 하므로 최신 취약점에 대한 패치가 자유롭지 못합니다. 이러한 취약점에 대해 시스템 취약점 점검 도구를 이용하여 해당 서버의 취약점을 스캔 후 MS01-033 패치와 MS00-006 패치 취약점이 발견되었으며 서버 다운을 초래할 수 있으므로 이는 [V]에 해당합니다.

'프로젝트 [Project] > 웹 서비스 모의침투 (Web)' 카테고리의 다른 글

| [P-Web] 04. 세션 하이재킹 (Session Hijacking) (1) | 2020.06.04 |

|---|---|

| [P-Web] 03. 무차별 대입 공격 (Brute force attack) (0) | 2020.06.04 |

| [P-Web] 02. 웹 환경 분석 (Web Environmental Analysis) (1) | 2020.06.04 |